Quase nenhum sistema técnico pode prescindir da criptografia. A confidencialidade e a autenticidade dos dados podem ser asseguradas através da utilização de métodos criptográficos modernos, como o AES [Advanced Encryption Standard]. As funções hash criptográficas, que criam uma impressão digital de um registo de dados, são uma ferramenta importante neste processo.

No entanto, a criptografia é frequentemente utilizada como uma caixa negra. Parte-se do princípio de que a criptografia é sempre segura quando utilizada corretamente. A confiança na criptografia utilizada atualmente advém também do facto de os algoritmos terem sido experimentados e testados durante décadas. O método assimétrico RSA, por exemplo, existe desde os anos 70 e, com a parametrização adequada, não pode ser quebrado atualmente. A cifra de bloco simétrico AES também é estudada pelas mentes mais inteligentes da comunidade criptográfica há mais de 20 anos, sem que tenham sido descobertos quaisquer ataques práticos.

Os pontos fracos da criptografia atual

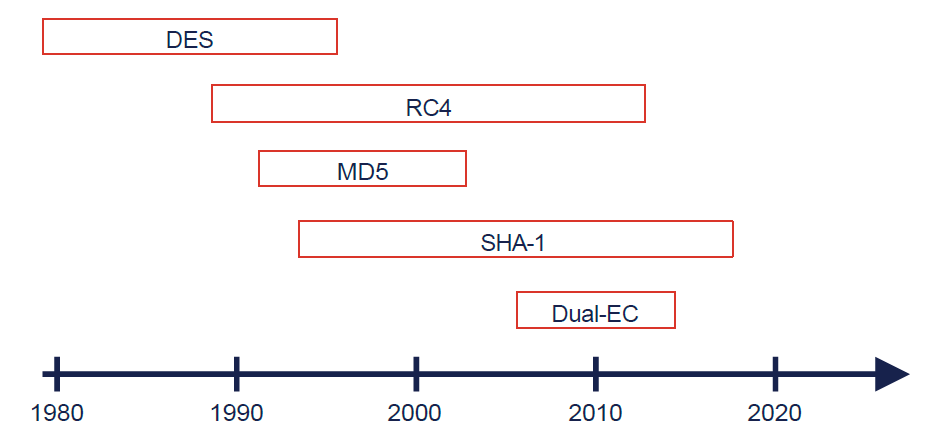

Não obstante, seria um erro fatal assumir que a criptografia moderna é “impenetrável”. O algoritmo antecessor do AES, o Data Encryption Standard (DES), foi quebrado pela primeira vez no final dos anos 90, após cerca de 20 anos de utilização, pelo supercomputador “Deep Crack”, especialmente concebido para esse efeito, em poucos dias.

As funções de hash criptográficas têm sido repetidamente quebradas ao longo dos anos. Atualmente, tanto o MD5 como o SHA-1 são considerados inseguros e, apesar de ainda não existirem ataques práticos ao sucessor SHA-2, a existência da norma SHA-3, que se afasta completamente dos princípios de conceção dos seus antecessores, mostra que existem fortes dúvidas quanto à longevidade do SHA-2.

Tempo de vida de determinados algoritmos

No entanto, as perspetivas são desanimadoras para a criptografia assimétrica (ou seja, algoritmos como o RSA, Diffie-Hellman ou a criptografia de curva elíptica). Uma vez que a segurança de todos estes métodos se baseia em problemas de cálculo matematicamente relacionados, basta deitar abaixo um método para quebrar toda a criptografia assimétrica utilizada atualmente. Isto pode acontecer, por exemplo, se ocorrer um avanço matemático e se for encontrado um algoritmo para calcular eficientemente uma fatoração de primos em hardware convencional. O cenário mais provável, no entanto, é o progresso técnico no domínio da computação quântica, que pode executar um algoritmo de fatoração de primos.

Transição para criptografia pós-quântica

A criptografia assimétrica que utilizamos atualmente tem uma data de validade. Felizmente, a comunidade científica reconheceu há muito tempo o problema e já apresentou uma alternativa sob a forma de uma nova criptografia pós-quântica.

A normalização da criptografia pós-quântica pelo NIST [National Institute of Standards and Technology] também abriu caminho para que a indústria converta os seus produtos, processos e serviços numa criptografia de segurança quântica. No entanto, aqui torna-se claro que a criptografia não pode ser considerada uma caixa negra e que os novos algoritmos, devido a novas condições como o estado ou parâmetros significativamente maiores, não são substitutos imediatos.

Dependendo da complexidade do sistema, a transição para a criptografia pós-quântica pode tornar-se uma tarefa colossal. E o que acontece quando a transição estiver concluída? Quando todos os sistemas tiverem sido convertidos e estiverem equipados para a era dos computadores quânticos? Nessa altura, é provável que o algoritmo seguinte tenha sido identificado como motivo de preocupação – quer tenham sido encontrados conflitos na função hash SHA-2, quer, durante a transição para a criptografia pós-quântica, tenha sido dado ênfase aos algoritmos baseados em treliças e tenham sido encontradas novas vulnerabilidades nos mesmos. Nestes casos, o processo recomeça e inicia-se a próxima transição para uma nova criptografia.

Agilidade criptográfica como princípio de design

A principal prioridade deve ser, durante a já necessária transição da criptografia assimétrica clássica, criar as condições e os processos necessários para garantir uma permutabilidade geral da criptografia utilizada. Isto diz respeito, particularmente, aos produtos que já estão a ser utilizados no terreno.

Este princípio é conhecido como agilidade criptográfica, ou criptoagilidade. Um sistema é cripto-ágil se permitir a troca fluida da criptografia existente sem a necessidade de modificar a infraestrutura subjacente. Isto significa que uma empresa que empregue a agilidade criptográfica como princípio de design pode substituir um algoritmo criptográfico que tenha sido comprometido por uma variante segura em poucos dias, em vez de ter de passar por uma transição em grande escala que demora meses a planear.

Caso de Estudo: indústria automóvel

O objetivo da agilidade criptográfica é mais fácil de alcançar em alguns sistemas do que noutros. Em particular, os sistemas que funcionam inteiramente na cloud e estão sob o controlo total do operador podem naturalmente alcançar a criptoagilidade mais facilmente. Para sistemas distribuídos que são operados a partir de vários locais no mundo real, existem mais desafios no caminho para a agilidade criptográfica.

Vamos supor que um fabricante de automóveis (OEM – Original Equipment Manufacturer) quer tornar a próxima geração dos seus veículos cripto-ágil – considerando especialmente a ameaça representada pelos computadores quânticos. Que considerações devem ser tidas em conta? Deve ser feita uma distinção entre alterações locais que apenas afetam o próprio anfitrião e alterações na comunicação que afetam ambos os parceiros de comunicação. Existem também vários requisitos de processo. De seguida, analisamos mais detalhadamente alguns pontos, sem sermos exaustivos.

Alterações locais

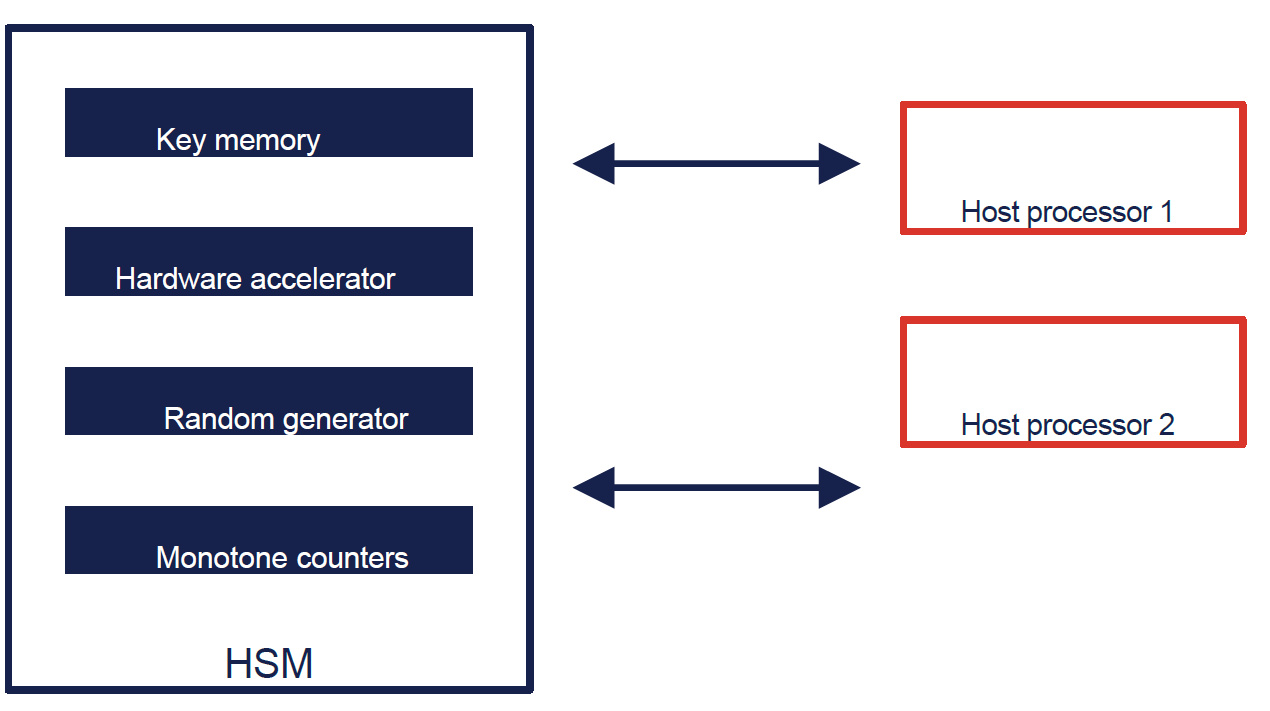

A âncora de confiança de uma unidade de controlo é normalmente o Módulo de Segurança de Hardware (HSM) instalado na unidade de controlo, ou as chaves armazenadas no HSM. Um HSM tipicamente utilizado atualmente na indústria automóvel cumpre, entre outros, os seguintes objetivos:

- Armazenamento seguro de chaves ou valores de hash, por vezes até imutáveis em fusíveis eletrónicos;

- Execução de alto desempenho de cálculos criptográficos com a ajuda de aceleradores de hardware;

- Geração de números aleatórios reais;

- Contadores monótonos para, por exemplo, proteção contra downgrade.

HSM na unidade de controlo

Aqui pode ver-se rapidamente onde o conceito de agilidade criptográfica atinge os seus limites. Se, por exemplo, a chave de verificação de um mecanismo de arranque seguro for armazenada de forma imutável em fusíveis eletrónicos, o procedimento utilizado não pode ser substituído sem criar um novo conceito de arranque seguro.

Os aceleradores de hardware são utilizados para satisfazer determinados requisitos de desempenho da criptografia em termos de tempos de arranque ou de tempos de resposta. Se a criptografia que é acelerada com estes componentes de hardware tiver de ser substituída, os requisitos deixam de poder ser cumpridos. As soluções possíveis incluem a integração dos cálculos criptográficos completamente no software – ou no firmware do HSM. No entanto, o processador do HSM deve ter capacidade de cálculo suficiente para o efeito. Outra opção seria externalizar não todo o algoritmo, mas apenas as operações mais dispendiosas para aceleradores de hardware. Isto poderia reduzir a área do chip necessária por algoritmo acelerado e permitir que um maior número de algoritmos fosse suportado pelo hardware. No entanto, esta é uma medida que o OEM só pode iniciar em estreita coordenação com a indústria de semicondutores.

Para um sistema criptográfico ágil, as memórias de chaves no HSM também devem ser dimensionadas de forma a ser possível armazenar chaves maiores se o algoritmo criptográfico (ou apenas os parâmetros do algoritmo) for alterado. O mesmo se aplica ao armazenamento de certificados, uma vez que estes podem conter chaves e assinaturas maiores no futuro. Também aqui, o OEM deve formular os requisitos correspondentes para o fornecedor.

O software que controla os algoritmos criptográficos (por exemplo, a pilha criptográfica AUTOSAR) também deve ser capaz de mapear as condições de enquadramento alteradas dos novos algoritmos. Por exemplo, os métodos baseados em hash têm um número máximo de gerações de assinaturas por par de chaves.

Alterações na comunicação

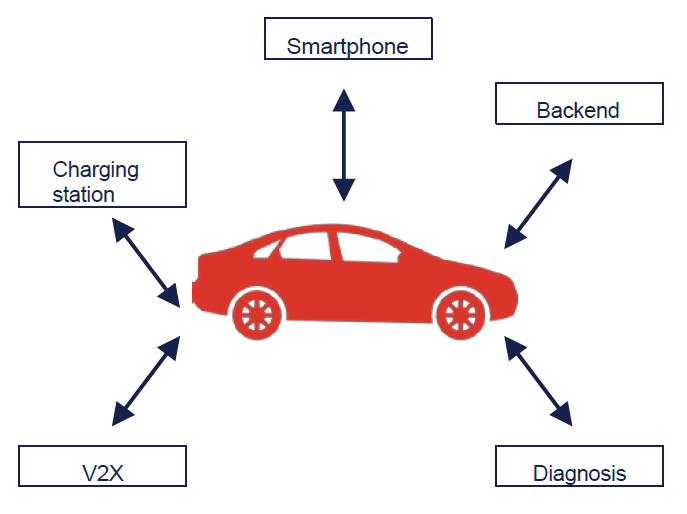

Basicamente, um veículo moderno tem muitas interfaces, nem todas sob o controlo do OEM. Embora o OEM possa controlar o tipo de comunicação entre o veículo e o back-end, ou entre o veículo e a sua própria aplicação móvel, o OEM não tem influência nos protocolos de comunicação normalizados para V2X ou comunicação de carregamento, por exemplo.

Podem também existir interfaces nas unidades de controlo fornecidas que o fornecedor utiliza para análise de devoluções, por exemplo. O OEM não tem influência direta sobre estas interfaces, mas pode persuadir o fornecedor a atualizar o protocolo utilizado através de um pedido de alteração correspondente. A condição prévia para isso é que o OEM já tenha comprometido o fornecedor com a agilidade criptográfica na fase de desenvolvimento.

Parceiros de comunicação de um veículo

Com os protocolos de comunicação utilizados sob o controlo do fabricante de equipamento original, é necessário continuar a ter o cuidado de garantir que os protocolos sejam concebidos de forma suficientemente flexível para que o formato da mensagem suporte assinaturas maiores e, eventualmente, metainformações adicionais. O algoritmo criptográfico utilizado deve ser comunicado como metainformação no fluxo do protocolo (por exemplo, escolha do conjunto de cifras para TLS).

Requisitos do processo

Devem ser criados processos adequados para o bom intercâmbio de criptografia. Em primeiro lugar, deve ser efetuado um inventário da criptografia existente, por exemplo, sob a forma de uma lista de materiais de criptografia (Cryptography Bill of Materials – CBOM). Se depois se descobrir que um determinado algoritmo tem pontos fracos, deve ser tomada uma decisão sobre o que deve ser utilizado para substituir o algoritmo.

Esta seleção de um algoritmo “de reserva” também pode, naturalmente, ser feita antecipadamente. No entanto, é de salientar que um algoritmo “de reserva” deve basear-se num problema matemático diferente, a fim de minimizar o risco de ambos os algoritmos se tornarem inseguros ao mesmo tempo.

A criptografia utilizada deve então ser atualizada para todos os parceiros de comunicação (por exemplo, unidade de controlo no veículo e back-end). O parceiro de comunicação mais potente (por exemplo, o back-end) deve ser atualizado em primeiro lugar e, idealmente, suportar ambos os algoritmos durante um período de transição. Pode não haver recursos suficientes disponíveis no dispositivo de controlo para alojar ambos os algoritmos em paralelo. A partir do momento em que o novo algoritmo tenha sido totalmente implementado na frota, pode também ser configurado no back-end que, a partir de agora, a comunicação só é permitida com o novo algoritmo.

Se todos os requisitos forem cumpridos, um processo de troca de criptomoedas pode ser idealmente integrado nos processos de gestão de resposta a incidentes existentes.

Conclusão

A agilidade criptográfica refere-se à capacidade de um sistema trocar os algoritmos criptográficos utilizados sem restrições significativas durante o funcionamento. O esforço necessário para tornar um sistema cripto-ágil depende principalmente da complexidade do sistema.

No entanto, especialmente no caso de sistemas complexos e distribuídos, uma transição para uma nova criptografia é dificilmente, ou não é de todo, possível sem agilidade criptográfica. O facto de que essa transição será necessária mais cedo ou mais tarde, no entanto, já é um dado adquirido devido à ameaça colocada pela Computação Quântica. A agilidade criptográfica é, portanto, uma necessidade absoluta para desenvolver sistemas à prova de futuro – por exemplo, nas indústrias automóvel, de tecnologia médica, de automação de edifícios, de fabrico industrial e aeroespacial.

O caminho para a criptoagilidade

A forma como a agilidade criptográfica pode ser integrada de forma mais eficaz nas estruturas existentes depende muito das necessidades específicas de cada organização. A act digital pode acompanhar as empresas neste caminho e desenvolver soluções individuais. Podemos trabalhar em conjunto nas seguintes áreas:

- Avaliação das tecnologias de segurança existentes e análise das necessidades de criptoagilidade;

- Desenvolvimento de um conceito holístico para a implementação da criptoagilidade nos produtos da empresa;

- Avaliação da segurança do hardware e do software utilizados, por exemplo, módulos HSM e bibliotecas de criptografia;

- Desenvolvimento de tecnologias de segurança cripto-ágeis, incluindo:

- Protocolos de comunicação seguros;

- Gestão de chaves e certificados;

- Arranque seguro;

- Infraestrutura de Chaves Públicas (PKI).

- Protocolos de comunicação seguros;

- Especificação da criptoagilidade nas especificações;

- Avaliação da implementação da agilidade criptográfica pelos fornecedores;

- Seleção de algoritmos de criptografia adequados, tendo em conta as condições de enquadramento dadas;

- Introdução dos processos necessários, como o inventário de criptografia ou estratégias de atualização.

Gostarias de saber mais sobre a agilidade criptográfica ou de a integrar nos teus sistemas para os tornar à prova de futuro? Então contacta-nos hoje, gratuitamente e sem compromisso.